basic_rop_x64

basic_rop_x64 WriteUp

문제 풀이

NX와 Partial RELRO가 걸려있네요 다행인 점은 Canary가 없기에 그 부분은

생략해도 된다.. 닉값할거니까 ROP로 풀어야겠네요

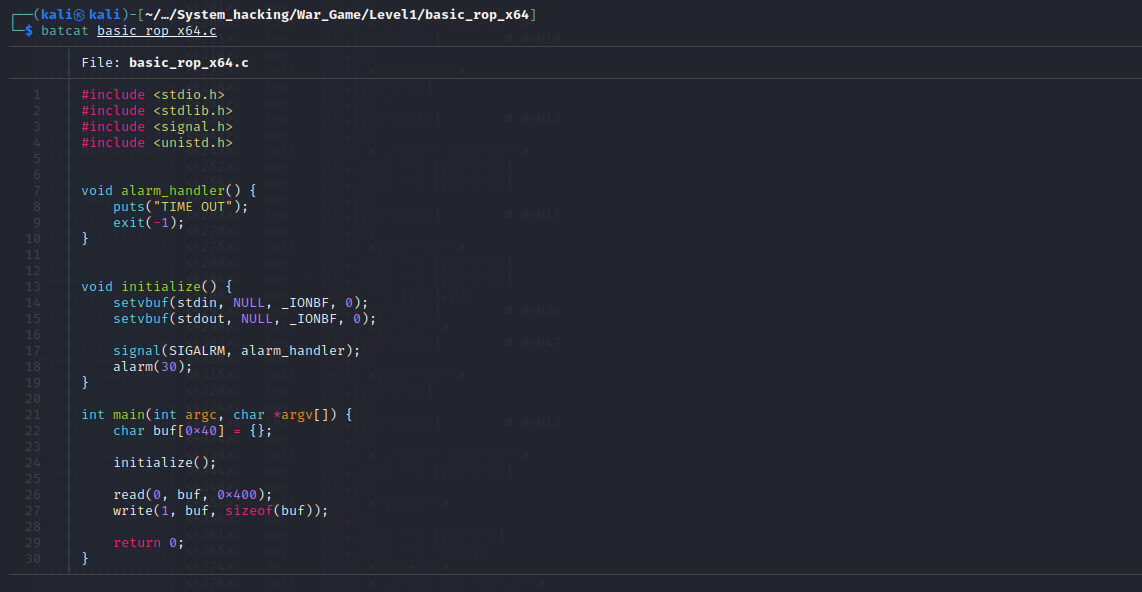

코드를 보시면 이전 내용이랑 유사한 방법이네요 read()함수에 bof가 발생하니까요

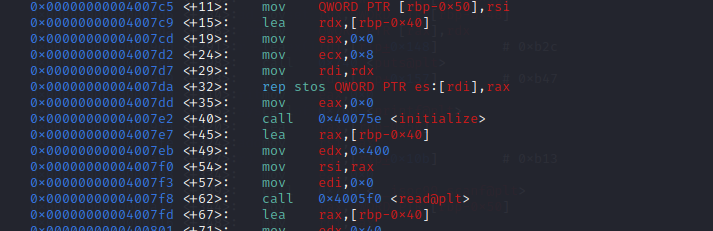

그럼 실제로 어떤 식으로 메모리를 할당되었는지도 확인해봅시다.

buf에선 0x40이지만 read에선 0x400이나 받기에 bof가 발생합니다. 다만 보호기법을 고려해서

NX이므로 외부 쉘 코드 실행 X, 그렇다고 여기서 system같은 함수도 코드에 존재 X이므로

Return Overwrite Programming을 해야겠네요(다행이 Lazy Binding이니까...)

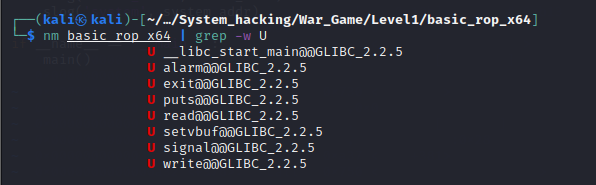

그럼 해당 함수를 받기위해 해당 lib인 libc.so.6에 대한 함수들을 이용하여 got, plt와 함께

libc_base까지 구할 수 있겠군요 그럼 그 정보를 토대로 system()까지 가능!!

Exploit design(Senario)

여러 보호기법 덕분에 저희의 선택지는 ROP만 남아있군요

ROP을 시나리오 구성은 이전에 봤던 실습에서 충분히 했기에 여기선 순서만 나열하자면..

Senario

그럼 저희는 이전에 했던 거처럼 system()함수의 주소를 알아내어 최종적으로 system("/bin/sh") 호출!

그러기 위해 이번에는 puts를 사용할 것입니다. 실제 주소를 leak하는 방식은

이전에 배웠으므로 생략하겠습니다.

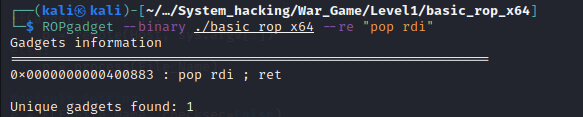

하지만 문제점이라면 puts_plt를 실행 시 puts의 ret위에 인자를 위치한 32bit와는 다르게

인자에 저장해야하므로 우선순위가 가장 높은 rdi에 puts_got를 넣어줘야하다는 점!

그 다음으로 저희는 rop chain을 이용해 overwirte 해주고 이번엔 bss 영역을 활용하여 접근할거예요

이번엔 bss의 메모리를 e.bss() 말고 다른 방식으로 libc의 위치하므로 libc.search를 활용해볼거예요

참고로 bss 영역을 사용할 수 있는 이유는 Paritial RELRO 때문인데 추후에 배울 내용이니까 넘어가죠

Exploit

메모리의 크기도 알아보았고 64bit의 OS이므로

그러기에 rop의 형식인 return gadget을 이용해 풀어보겠습니다.

다양한 gadget 방식이 있으나 시간 관계상 툴을 사용하였습니다.

저희가 이전에 pwntools를 사용해 check_lib의 형식으로 알아보았는데

여기서는 그런 문제가 없는 듯 싶기에 그냥 풀어봤다는 점 유의해주세요 ㅠ

cs

exploit 코드를 간단히 설명하자면 우선 buf의 시작부터 rbp까지 그리고 sfp까지 채운 것이 시작으로

ret 부분을 puts()의 got로 덮었습니다.(즉, rdi의 인자를 통해 덮었지요)

그래서 main이 시작되면 자연스럽게 puts가 시작되면서 해당 gadget의 필요한 주소를 넣었습니다.

그러면 lib의 주소를 확인 해당 나머지 주소도 확인할 수 있습니다. 그 세부적인 내용은

이전에 확인해봤으므로 간단히 lib base = 실제 주소 - offset인 형태예요

그럼 system의 주소는 lib_base + system offset을 하면 되겠죠

나머지는 찬찬히 chain rtl를 사용하여 puts의 주소를 확인 후 system()주소를 got로 ret

puts()에 bss(임시 데이터 값 등)에 "/bin/sh" 문자열을 담아주고 libc.search(b'/bin/sh')[0]으로 실제 주소!

세로운 payload2를 만들어서 넣어주는 형식으로 짯습니다.

참고 자료

참고 이미지