basic_exploitation_003

문제 풀이

또 x86..이네요 이거 이젠 익숙해지겠네 좋다

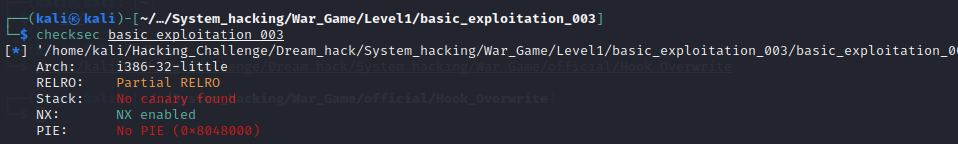

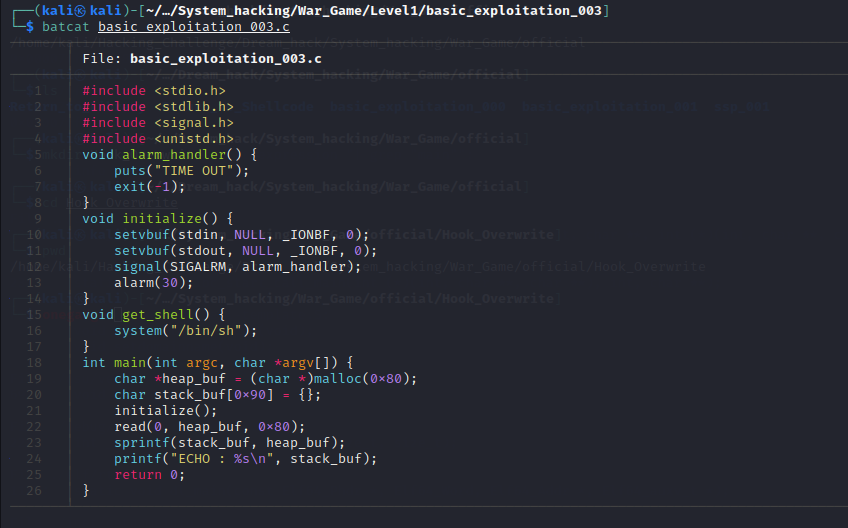

NX와 Partial RELRO.. 그러나 FSB로 풀어야하는 문제니까 C코드를 보시면

head_buf가 적절하게 ret부분에 get_shell()주소로 변경하면 될 거 같은데..

sprintf 는 길이를 따로 지정하지 않기 때문에 bof가 발생한다.

BOF문제이지만.. 입력할 수 있는 글짜 수가 read로 0x80으로 제한 되어 있습니다

저희는 0x90을 넘겨야하는데..

Exploit 설계

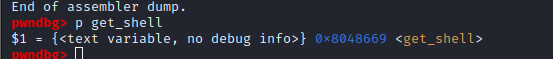

ret 주소를 파악하고 %Nc로 ret에 get_shell()주소를 입력하면 끝나겠네요

Exploit

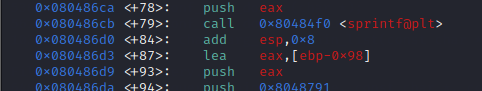

stack_buf의 주소는 sprintf로 되니까 위와 같이 확인도 됩니다

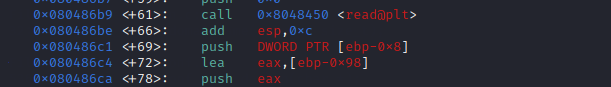

heap_buf의 주소는 read에서 확인 할 수 있겠죠?

필요한건 다 구했으니까

stack_buf는 0x98만큼 떨어져있으니까 sfp까지 더해서 넣어주면 될 거 같네요

cs

참고 자료

참고 이미지

'🌇│System_Study > 📕│Dreamhack_Hacking' 카테고리의 다른 글

| Tcache Poisoning (0) | 2022.11.06 |

|---|---|

| Background: RELRO (0) | 2022.10.31 |

| hook (0) | 2022.10.30 |

| fho (0) | 2022.10.30 |

| basic_rop_x86 (0) | 2022.10.30 |