Quiz: x86 Assembly 1

위 문제를 해석한 부분이며, Dreamhack의 내용입니당

앞썬 내용에서 대충 명령어와 해당 레지스터에 대한 설명을 했으므로 간략하게 설명하고 넘어갈께요

dl : RDX(64byte) → EDX(하위 32byte) → DX(하위 16byte) → DL(하위 8byte)

1. mov dl, BYTE PTR[rsi+rcx]

dl = rdx 8byte low_data

> dl = 0x67 0x55 0x5c 0x53 0x5f 0x5d 0x55 0x10 <

mov(대입) dl, {BYTE PTR[0+0x400000] = 0x400000 | 0x67..}

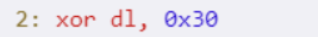

2. xor dl, 0x30 result

> 0x57656c636f6d6520 <

xor dl과 0x3030...으로 하면 됨

python 코드로 dl^0x3030...하면 됨

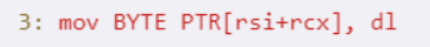

3. mov BYTE PTR[0x400000], dl

[Memory]

> 0x400000 | 0x57656c636f6d6520 <

BYTE PTR[0x400000]의 위치에 있는 값을 dl의 값으로 바꾸라는 이야기

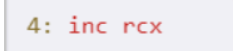

4. inc rcx

[Register]

> rcx = 0x1 <

rcx++하라는 이야기로 즉, rcx = 0x1

5. cmp rcx(0x1), 0x19

> result = -1 <

rcx(0x1) < 0x19 이므로 후자가 크므로 -1(리눅스라 값이 저게 아니지만 편의상)

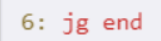

6. jg(jump greater)

> 5 result is flase so.. code excute X <

전자가 크다면 끝내라는 이야기지만 후자가 더 컸기에 패스

7. 1 go

말 그대로 1로 돌아가라는 이야기

\\end_result

\\rcx = 1 / 0x

before

=======================

[Memory]

0x400000 | 0x67 0x55 0x5c 0x53 0x5f 0x5d 0x55 0x10

0x400008 | 0x44 0x5f 0x10 0x51 0x43 0x43 0x55 0x5d

0x400010 | 0x52 0x5c 0x49 0x10 0x47 0x5f 0x42 0x5c

0x400018 | 0x54 0x11 0x00 0x00 0x00 0x00 0x00 0x00

=======================

after

=======================

[Memory]

0x400000 | 0x57 0x65 0x6c 0x63 0x6f 0x6d 0x65 0x20

0x400008 | 0x74 0x6f 0x20 0x61 0x73 0x73 0x65 0x6d

0x400010 | 0x62 0x6c 0x79 0x20 0x77 0x6f 0x72 0x6c

0x400018 | 0x54 0x11 0x00 0x00 0x00 0x00 0x00 0x00

=======================

Welcome to assembly world!(000000)

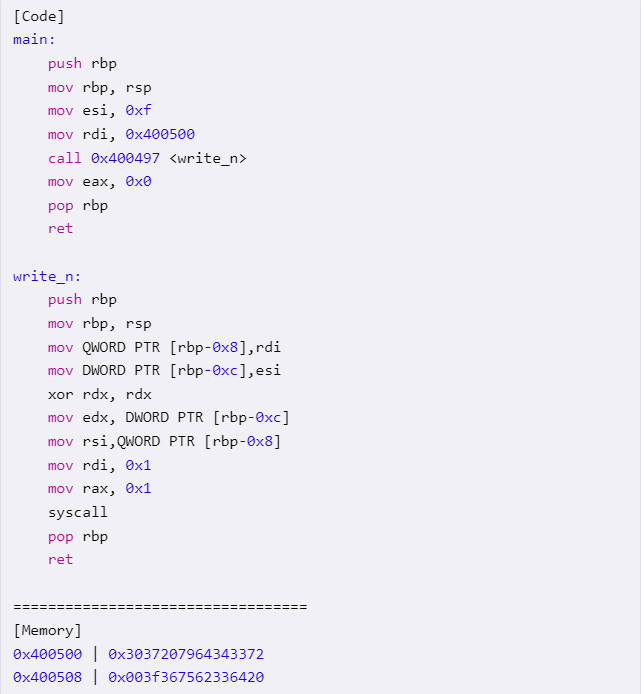

Quiz: x86 Assembly 2

위 문제를 해석한 부분이며, Dreamhack의 내용입니당

이제는 다 아실 거니까 대충 적힌 내용으로 알아보세요.. 힘들어요

1. stack input rbp

이제부터 말 그대로면 주석 안 달께요

2. rbp = rsp(stack point, using pointer)

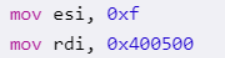

3. esi(rsi_lowdata_by 32bytes source index) = 0xf

4. rdi(destination index) = memory[0x400500]

5. call systemcall _write func

함수 호출 이야기

6. mov eax, 0x0 / eax = 0x0

7. pop rbp / print_rbp

8. ret 5 logiz return so func end

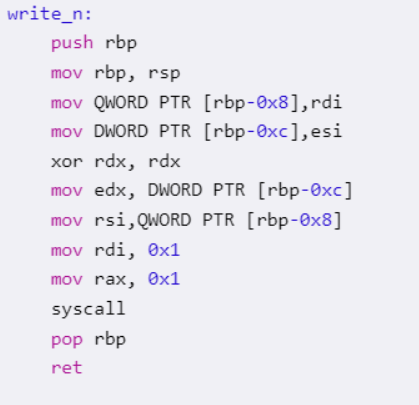

1. push rbp2. mov rbp, rsp / rbp = rsp(사용중 스택주소 값)함수 시작부분으로 별로 해석 할 필요는 없지만 위 글이 간단하게 해석함

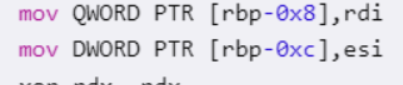

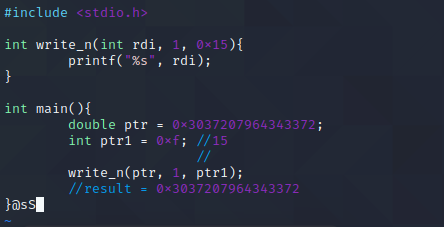

3. mov QWORD PTR[rbp-0x8], rdi4. mov DWORD PTR[rbp-0xc], esi

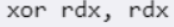

5. xor rdx, rdx / 0으로 초기화 하는듯

6. mov edx, DWORD PTR[rbp-0xc] / 값 대입7. mov rsi, QWORD PTR[rbp-0x8] / 값 대입

8. mov rdi, 0x1 / 9. mov rax, 0x1

10. syscall / 11. pop rbp / 12. ret

함수 끝임 rbp 호출하고 끝

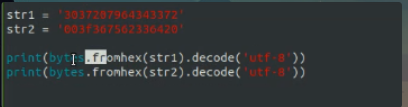

위는 대충 핸드웨이 한 모습이며, 아래부분은 x64아키텍처이기에 리틀엔디안 했기에

바꾼 모습을 파이썬 코드로 한 모습이다.

그래서 결과는 이렇게 나오지요

참고 자료

Dreamhack

자격 인증데이터(authentication credentials)가 제공되지 않았습니다.

dreamhack.io

Dreamhack

자격 인증데이터(authentication credentials)가 제공되지 않았습니다.

dreamhack.io

참고 이미지

'🌇│System_Study > 📕│Dreamhack_Hacking' 카테고리의 다른 글

| Tool: pwntools (4) | 2022.04.04 |

|---|---|

| Tool: gdb (0) | 2022.03.29 |

| x86 Assembly: Essential Part (0) | 2022.03.24 |

| Linux Memory Layout (0) | 2022.03.21 |

| Computer Architecture (0) | 2022.03.21 |